-

¿Por qué las empresas deben utilizar la modelización del tráfico?

-

Modelado eficaz del tráfico mediante soluciones informáticas

¿Qué es la modelación del tráfico?

La modelación del tráfico es un método de gestión del ancho de banda que limita el flujo de determinados tipos de paquetes de red que una organización considera menos relevantes, al tiempo que prioriza los flujos de tráfico considerados más importantes. El moldeado del tráfico emplea la clasificación de datos, reglas de política, calidad de servicio, colas y otras técnicas para garantizar un ancho de banda de red satisfactorio para la voz y otras aplicaciones cruciales sensibles al tiempo.

La modelación del tráfico limita el uso que hace una aplicación del flujo de ancho de banda para optimizar el tráfico de red asociado a la empresa. La regulación del flujo hacia una red se denomina estrangulamiento del ancho de banda, mientras que el control del flujo hacia el exterior se conoce como limitación de velocidad. La conformación del tráfico suele tener una tasa de información comprometida (CIR) que se mide en bits por segundo (bps). Cualquier tráfico no esencial que supere la tasa media de bits se almacena en búfer.

Una estrategia típica de conformación del tráfico consiste en almacenar todos los paquetes en un búfer para procesarlos cuando lleguen al conformador de paquetes. Entonces, los paquetes de mayor prioridad se transmiten de inmediato, mientras que los paquetes menos críticos continúan almacenándose en el búfer. A veces, la conformación del tráfico simplemente descarta los paquetes que llegan una vez que el búfer está lleno.

Otros dos métodos de conformación del tráfico son:

-

Moldeado de tráfico basado en aplicaciones: las herramientas de huellas dactilares se emplean para identificar la aplicación asociada a un paquete de datos y, a continuación, se aplican las políticas de modelado del tráfico.

-

Modelado del tráfico basada en rutas: muchos protocolos de aplicación emplean el cifrado para eludir el moldeado de tráfico basado en aplicaciones. Este método impide que las aplicaciones eludan las políticas de control del tráfico consultando las direcciones de origen y destino del paquete anterior.

En general, el modelado del tráfico puede considerarse una solución de compromiso en la que una organización acepta un nivel de rendimiento inferior para el tráfico de baja prioridad a cambio de un mayor rendimiento y estabilidad para el tráfico de alta prioridad.

¿Por qué las empresas deben emplear el modelado del tráfico?

Las empresas emplean el modelado del tráfico por muchas razones:

-

Prioriza los datos sensibles al tiempo y solo retrasa brevemente el resto del tráfico, con pocas consecuencias negativas.

-

El tráfico de misión crítica se prioriza sobre el resto del tráfico.

-

El tráfico no esencial puede sobrecargar las interfaces de red, provocando retrasos, fluctuaciones y pérdida de paquetes en los flujos de voz en tiempo real.

-

Reserva ancho de banda para las transmisiones de voz, de modo que los paquetes llegan en el orden correcto, en tiempo real, de lo contrario, una conversación no tiene sentido

Además, añadir ancho de banda resulta caro. No tener suficiente ancho de banda en la red ralentiza la velocidad de los negocios. La verdad no tan oculta es que una buena parte del tráfico de red de una empresa puede ser en realidad para uso personal de los empleados: correo electrónico personal, Facebook, YouTube y otras redes sociales. El moldeado del tráfico ayuda a disuadir a los usuarios de usar aplicaciones no esenciales que consumen mucho ancho de banda, especialmente durante las horas punta.

El moldeado del tráfico ayuda a garantizar que las aplicaciones y los datos empresariales críticos dispongan del ancho de banda necesario para funcionar de forma eficiente.

En última instancia, la modelación del tráfico ayuda a garantizar un mayor nivel de rendimiento, asegurar una mejor calidad de servicio (QoS), mejorar la latencia, optimizar el ancho de banda utilizable e incrementar el retorno de la inversión (ROI).

Modelación eficaz del tráfico mediante soluciones informáticas

La implementación del moldeado de tráfico suele implicar la compra e implementación de algún tipo de herramienta o herramientas de software. Por lo general, la herramienta forma parte de una solución de software más amplia que proporciona modelado de tráfico junto con otros procesos relacionados con la red. Por ejemplo, una empresa puede estar sustituyendo un componente de su red, como un cortafuegos, y el producto que está evaluando afirma que también ofrece moldeado de tráfico. A primera vista, esto suena atractivo: compre un producto y obtenga múltiples ventajas. Pero a veces la solución no tiene mucha flexibilidad, lo que genera problemas de compatibilidad y un servicio deficiente.

A continuación, se enumeran cinco características que una empresa debe tener en cuenta a la hora de considerar soluciones de software para la modelación del tráfico:

-

Separación lógica del ancho de banda

La capacidad de separar de forma lógica el tráfico en varios segmentos y dividir el ancho de banda físico disponible entre estos segmentos es importante por diversas razones. La necesidad más común de esta capacidad es separar múltiples ubicaciones físicas detrás de un único punto de entrada. Algunas organizaciones necesitan separar el tráfico para distintos grupos de usuarios o subredes.Un ejemplo es un distrito escolar. Un distrito escolar cuenta con un único punto de entrada, pero necesita gestionar el ancho de banda de cada escuela por separado debido a las diferencias físicas de la red y a las diferencias de tamaño de las escuelas. Sin esta flexibilidad, la administración de la red se ve obligada a tratar de dar servicio a todos los límites lógicos de la red a partir de un conjunto de reglas de ancho de banda, lo que puede no tener sentido.

-

Gestión intuitiva de las políticas

La capacidad de entender cómo crear políticas que den lugar a un comportamiento determinado puede parecer algo trivial, pero algunas empresas tienen dificultades con este tema. Muchas soluciones de modelado de tráfico no son muy intuitivas. Separan la política de las reglas de ancho de banda que se aplicarán. Los usuarios raramente están seguros de que lo que tratan de hacer es lo que realmente sucederá.Por ejemplo, ¿qué sucede si un administrador de red pasa semanas aprendiendo a emplear una nueva herramienta y luego es trasladado a un nuevo puesto? El aprendizaje vuelve a empezar y se pierde tiempo. Además, esta brecha en la "curva de aprendizaje" puede conducir a resultados no deseados y dejar una red expuesta.

-

Configuraciones de ancho de banda ilimitadas

Los administradores de red se benefician de la flexibilidad para crear el número y la combinación de reglas de ancho de banda que satisfagan las necesidades de la organización.

Por ejemplo, imagine un distrito escolar con 20 colegios. Entre estas 20 escuelas existen cuatro requisitos únicos de ancho de banda. Cada escuela está aplicando diez políticas de ancho de banda y entre estas diez políticas hay ocho reglas de ancho de banda únicas. Si se superponen las ocho reglas de ancho de banda únicas por colegio con las 4 reglas de ancho de banda únicas a los grupos de colegios, se obtienen 32 requisitos de ancho de banda únicos.

Este ejemplo es solamente un pequeño distrito escolar. Las organizaciones más grandes pueden necesitar incluso 50 o más (hasta cientos con los proveedores de servicios) combinaciones únicas de ancho de banda.

-

Flexibilidad y comodidad de porcentajes

La posibilidad de gestionar las reglas de ancho de banda mediante porcentajes (en lugar de sólo el ancho de banda bruto) puede suponer importantes ventajas administrativas. Resulta conveniente y ayuda a futuras reglas de ancho de banda. En el ejemplo anterior, existían cuatro grupos de escuelas con distintos requisitos generales de ancho de banda. Dentro de cada uno de esos grupos había políticas que también tenían requisitos de ancho de banda.Al aprovechar los porcentajes de las políticas individuales, el distrito puede crear un conjunto de políticas que se puede aplicar a todas las escuelas, independientemente del grupo al que pertenezca la escuela. A medida que el distrito amplía el ancho de banda o traslada centros entre grupos, no es necesario realizar ningún cambio en las directivas individuales. Esta flexibilidad puede ahorrar mucho tiempo y evitar situaciones en las que el ancho de banda se asigna de manera incorrecta porque una política concreta no se actualizó cuando se realizó un cambio en el ancho de banda.

-

Ajuste dinámico

Con la popularidad de la iniciativa "Traiga su propio dispositivo" (BYOD), es fundamental que las reglas de ancho de banda se adapten conforme se incorporan nuevos hosts o dispositivos a la red. Puede resultar importante limitar el ancho de banda para cada dispositivo individual, limitar el número de dispositivos o compartir el ancho de banda disponible de forma equitativa.Las universidades son un buen ejemplo de que la capacidad de ajuste dinámico es fundamental. Sin ajustes dinámicos del ancho de banda, la red puede quedar secuestrada por el primer usuario que comience a descargar torrentes.

Conformación del tráfico mediante soluciones de software Exinda

El ancho de banda de la red puede emplearse de forma ineficaz si los empleados la usan para asuntos personales. El uso personal no solamente supone un consumo constante de los recursos de la empresa, sino que también puede exponer a la empresa a posibles demandas. Dado que Internet es fundamental para la mayoría de las empresas, cortar el acceso de los empleados no suele ser la estrategia más productiva para ahorrar ancho de banda. Una estrategia más eficaz es usar las soluciones de software de Exinda para implementar prácticas de monitorización y gestión del ancho de banda.

- Supervisión del ancho de banda

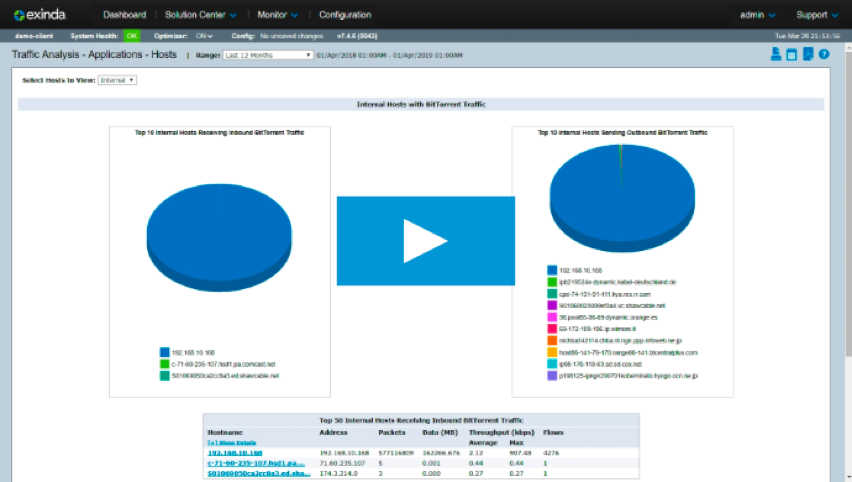

La supervisión del ancho de banda puede incluir el uso de un software de motor de recomendación que examine el tráfico que fluye por la red de una empresa y, por ejemplo, se dé cuenta de cuándo una aplicación está usando mucho ancho de banda de repente. Ejecutando el motor de recomendación a diario, una empresa puede detectar nuevas aplicaciones de baja prioridad y ocuparse de ellas antes de que se conviertan en un problema.

El software de Exinda incluye un motor de recomendaciones que puede:

-

Analizar todo el tráfico que ha circulado durante las últimas 24 horas.

-

Compruebe si hay alguna aplicación recreativa que se haya convertido de repente en la aplicación que más ancho de banda consume.

-

Recomendar políticas para limitar la cantidad de ancho de banda que dichas aplicaciones pueden consumir cuando las aplicaciones de mayor prioridad se ven afectadas de forma negativa.

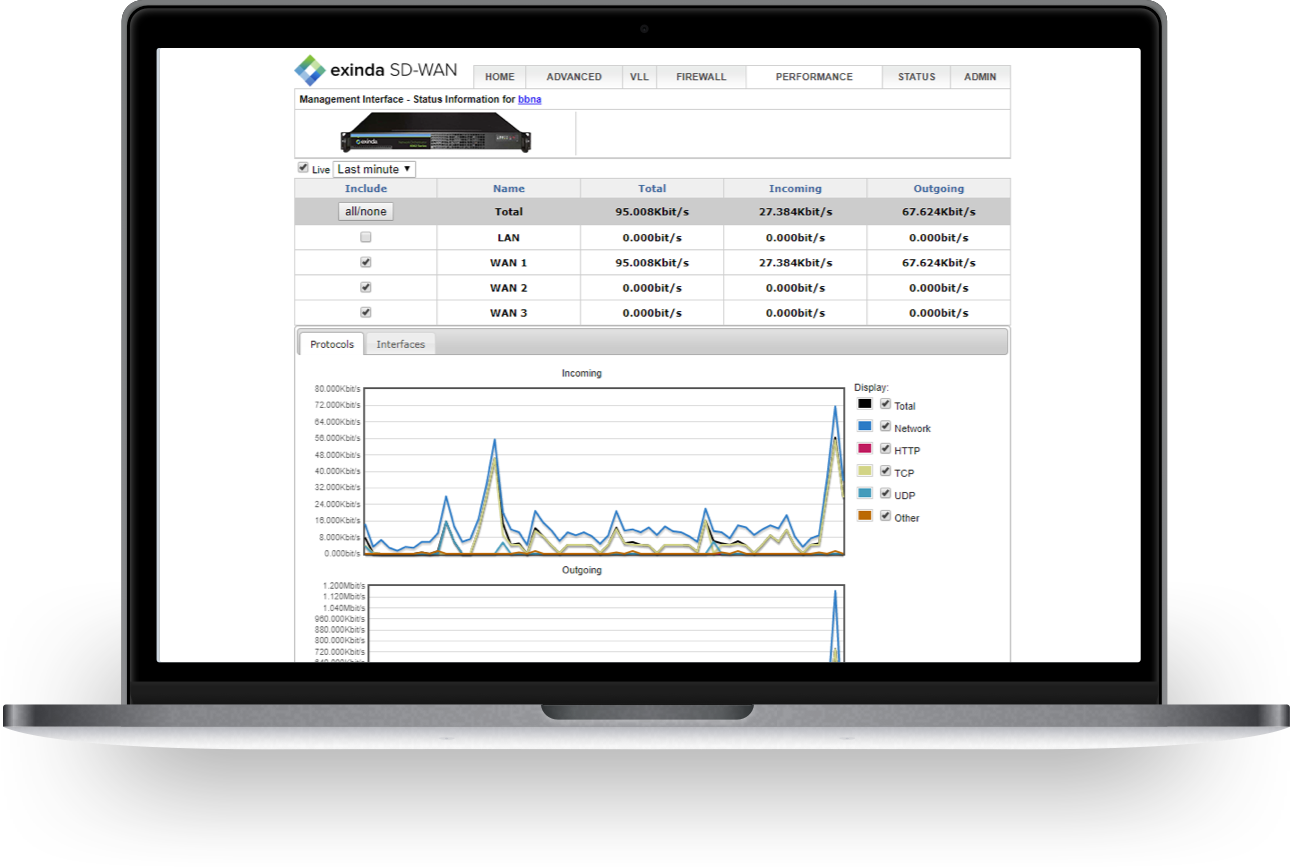

También resulta importante que las empresas puedan supervisar las redes en tiempo real. La red es una parte muy dinámica de la infraestructura crítica, con aplicaciones y usuarios que entran y salen en momentos impredecibles, lo que cambia la carga del sistema. Resulta importante ser capaz de reconocer una situación de picos de carga en el momento en que se está produciendo y ser capaz de afrontarla reasignando los recursos a los lugares donde más se necesitan. El software de Exinda permite supervisar la red en tiempo real, por lo que las empresas ya no deben basarse únicamente en informes semanales o mensuales.

-

Gestión del ancho de banda

Asignar los recursos empresariales de la forma más eficiente posible es la clave de la rentabilidad. Las soluciones de software de Exinda pueden asignar el ancho de banda de la red de manera equitativa y coherente con los objetivos generales de la empresa. Exinda facilita la conformación del tráfico basada en políticas, controlando la cantidad máxima de ancho de banda que consumen las fuentes designadas, los departamentos concretos e incluso un único usuario.

Las soluciones de software de Exinda también pueden:

-

Limitar el ancho de banda de las transferencias de datos para disminuir la congestión causada por el tráfico no esencial (por ejemplo, grandes transferencias de datos y streaming de vídeo).

-

Reservar ancho de banda para servicios cruciales para las operaciones básicas de la empresa (correo electrónico y telefonía IP) que esté siempre disponible, independientemente de la carga de tráfico actual.

Exinda combina la conformación del tráfico entrante y saliente con la reserva dinámica de ancho de banda. La reserva de ancho de banda reserva ancho de banda garantizado para diferentes tipos de flujos de tráfico cuando se detectan en la red. En caso de que no estén presentes, el ancho de banda reservado se libera para que lo consuman otros tipos de flujos de tráfico.

Dado que la supervisión y la gestión del ancho de banda están estrechamente relacionadas, resulta muy útil contar con un software capaz de supervisar y gestionar a la vez el ancho de banda de la red. Exinda ofrece una interfaz de usuario única e intuitiva que realiza tanto las funciones de supervisión como de gestión de una red.

Las soluciones de software de Exinda están diseñadas para gestores y administradores de redes que desean una única solución para gestionar el comportamiento de los usuarios, el tráfico, los dispositivos y las aplicaciones en la red. Estas soluciones están concebidas para organizaciones dispersas geográficamente que necesitan una solución integrada que combine el diagnóstico de red, la conformación del tráfico y la aceleración de aplicaciones en una suite fácil de utilizar.

Blogs

No toda la modelación de paquetes es igual

Conozca qué ayuda a los administradores de red a gestionar con éxito el ancho de banda.

Despliegue de CU: 5 datos que todo equipo de TI debe conocer

Descubra lo que todo equipo de TI debe saber para ofrecer una calidad de experiencia (QoE) extraordinaria y lograr un verdadero retorno de la inversión de su implantación de comunicaciones unificadas.

¿Está pensando en ampliar el ancho de banda? Piénselo dos veces.

¿Realmente necesita más ancho de banda? ¿O necesita comenzar a usar el ancho de banda que tiene de forma más eficaz?

Gestión del tráfico no autorizado con el panel de control de Exinda

Vea este vídeo de demostración para comprobar cómo puede gestionar el rendimiento de su red.

Configuración de una política para modelar el ancho de banda en la interfaz web de Exinda

Emplee estas instrucciones para configurar una política que modifique el ancho de banda.

Presentación de Exinda SD-WAN

Inscríbase en esta breve demostración de cómo la tecnología SD-WAN puede ayudarle a lograr un rendimiento excepcional de las aplicaciones en su red.

Related Posts

26 abr 2023

GFI Software presenta ClearView

Esta innovadora herramienta proporciona monitoreo de redes, tráfico y aplicaciones en tiempo real, junto con análisis interactivos e informes específicos para ayudar a las organizaciones a auditar sus redes y resolver problemas de rendimiento.

6 mar 2023

GFI AppManager se presenta en la MSP Expo 2023

GFI AppManager fue la estrella del show en la Expo MSP 2023 en Fort Lauderdale, donde el equipo de GFI anunció su última oferta para MSP que buscan agilizar sus operaciones.

21 feb 2023

Seminario web: Primer vistazo exclusivo a GFI KerioControl FWaaS

Eche un vistazo a nuestro nuevo Firewall como servicio (FWaaS) basado en el cortafuegos de nueva generación de GFI KerioControl y las funciones de gestión unificada de amenazas.

15 feb 2023

GFI Software anuncia el revolucionario producto AppManager™ para unificar la gestión de las soluciones de TI

GFI Software, líder mundial en soluciones de software para pequeñas y medianas empresas (PYMES), ha anunciado hoy su nueva oferta de productos, GFI AppManager™. Esta innovadora plataforma basada en la nube ofrece a la red global de socios de GFI de MSP y distribuidores una revolucionaria solución de "panel único" para gestionar de forma sencilla las comunicaciones, la seguridad y las redes, todo desde un panel unificado. Por primera vez, los MSP pueden emplear una interfaz para gestionar todas sus cuentas y productos, lo que agiliza la gestión de las soluciones de sus clientes. El anuncio y debut del producto tuvo lugar en la feria del sector MSP Expo que se está celebrando en Ft. Lauderdale, Florida, donde GFI Software fue nombrado patrocinador Platinum.

8 feb 2023

GFI Software presenta KerioControl Firewall as a Service (FWaaS)

GFI Software, líder mundial en soluciones de software para pequeñas y medianas empresas (PYMES), ha anunciado hoy el lanzamiento de su nueva solución para PYMES, GFI KerioControl Firewall as a Service (FWaaS). La nueva oferta ofrece a los proveedores de servicios gestionados (MSP) y a los socios distribuidores la posibilidad de adaptar los servicios a las necesidades empresariales de cada cliente. Con la capacidad de escalar y ajustar los servicios según sea necesario, los socios ahora pueden ofrecer una selección personalizada de servicios, tanto de GFI como de terceros proveedores, para satisfacer las necesidades únicas de cada cliente. Para los clientes finales, KerioControl FWaaS proporciona un enfoque más flexible a las soluciones de TI, permitiéndoles optar por entrar y salir de los servicios según sea necesario y solamente pagar por lo que consumen.

7 feb 2023

Combatir el correo no deseado con el software de GFI

Con el coste de miles de millones de dólares que el correo no deseado supone para las empresas de todo el mundo como consecuencia de la pérdida de datos, las violaciones de la seguridad y la reducción de la productividad, no puede permitirse el lujo de permanecer al margen por más tiempo. Este seminario web le proporcionará los conocimientos y las herramientas que necesita para mantener su empresa protegida.